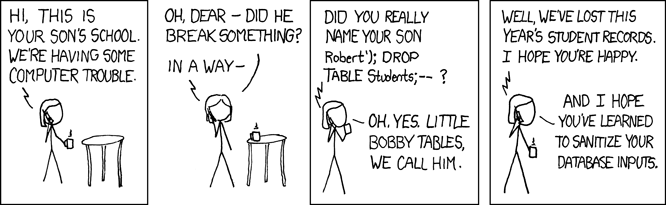

PyGWalker can simplify your Jupyter Notebook data analysis and data visualization workflow. By turning your pandas dataframe into a Tableau-style User Interface for visual exploration.

PyGWalker can simplify your Jupyter Notebook data analysis and data visualization workflow. By turning your pandas dataframe into a Tableau-style User Interface for visual exploration.

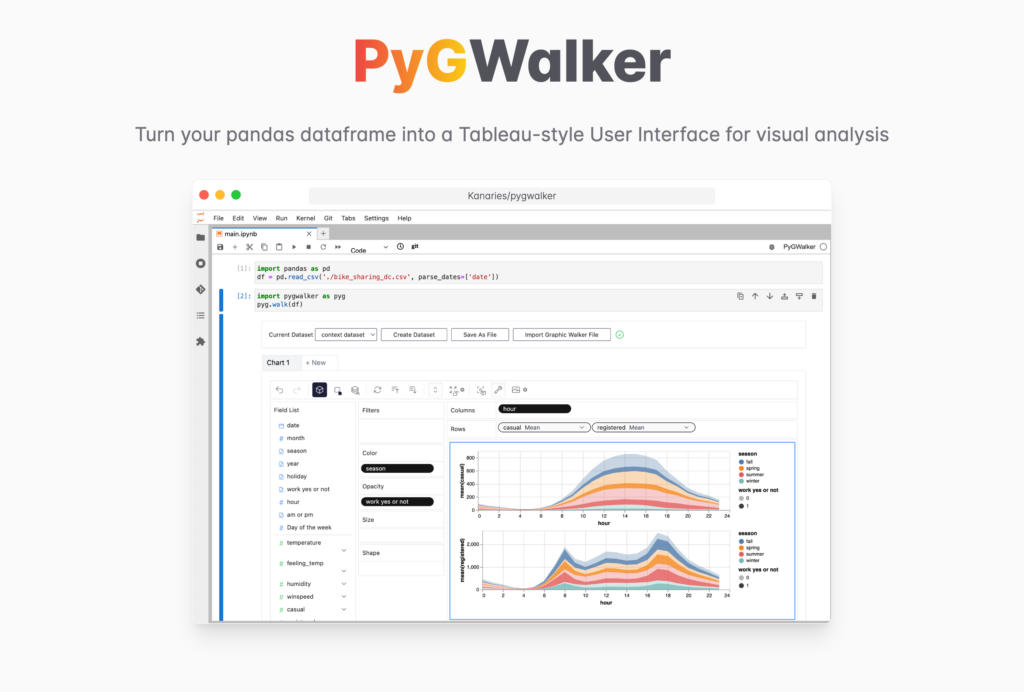

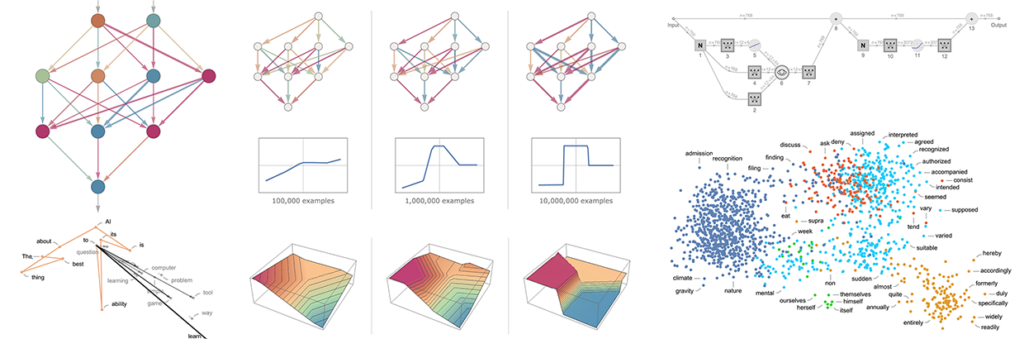

Open source solution replicates ChatGPT training process! Ready to go with only 1.6GB GPU memory and gives you 7.73 times faster training!

Tautan: https://www.hpc-ai.tech/blog/colossal-ai-chatgpt

This work presents Kornia – an open source computer

vision library which consists of a set of differentiable rou-

tines and modules to solve generic computer vision prob-

lems. The package uses PyTorch as its main backend both

for efficiency and to take advantage of the reverse-mode

auto-differentiation to define and compute the gradient of

complex functions. Inspired by OpenCV, Kornia is com-

posed of a set of modules containing operators that can be

inserted inside neural networks to train models to perform

image transformations, camera calibration, epipolar geom-

etry, and low level image processing techniques, such as

filtering and edge detection that operate directly on high

dimensional tensor representations. Examples of classical

vision problems implemented using our framework are pro-

vided including a benchmark comparing to existing vision

libraries.

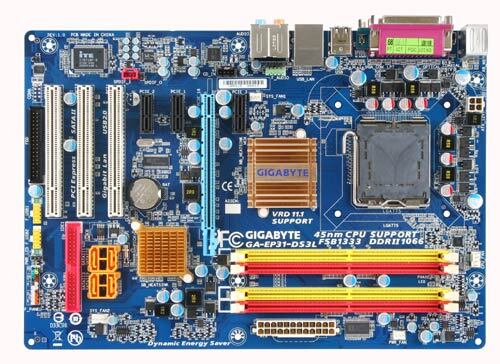

Referensi

https://www.gigabyte.com/Motherboard/GA-EG31M-S2-rev-20

https://www.gigabyte.com/Motherboard/GA-EP31-DS3L-rev-10

https://www.gigabyte.com/Motherboard/GA-G33M-DS2R-rev-1x

https://www.gigabyte.com/Motherboard/GA-G31-S3L-rev-1x

https://www.gigabyte.com/id/Motherboard/GA-G31M-S2L-rev-10

https://www.gigabyte.com/id/Motherboard/GA-G31M-ES2L-rev-23/sp

Tautan ke penjelasan ChatGPT menurut Stephen Wolfram https://writings.stephenwolfram.com/2023/02/what-is-chatgpt-doing-and-why-does-it-work

Berikut ini beberapa perangkat lunak untuk membantuk studi literatur dalam penelitian

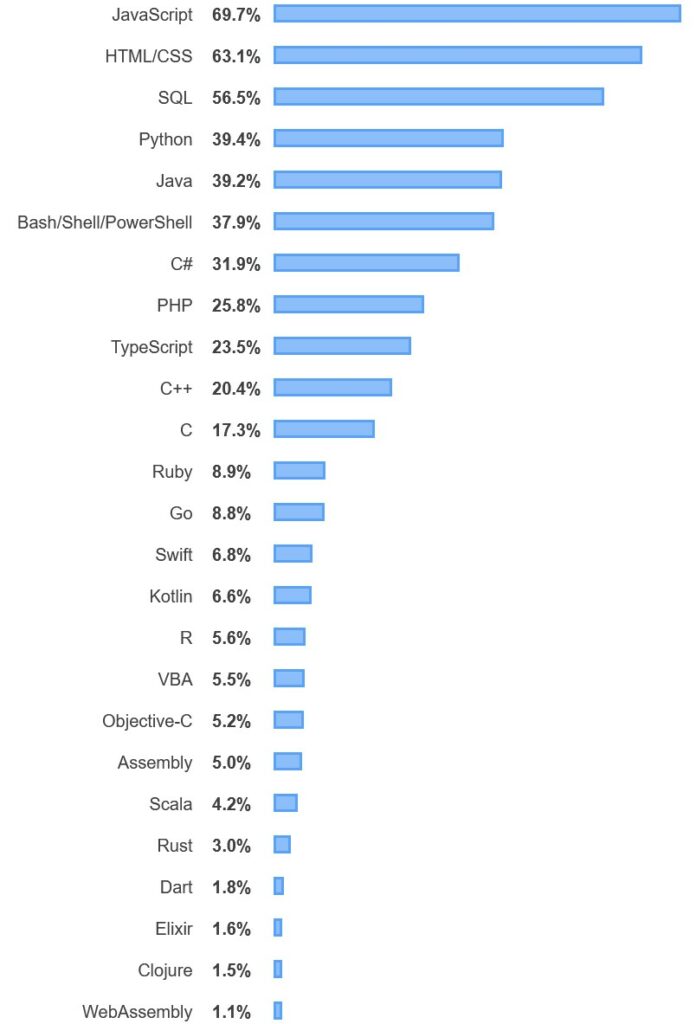

Bahasa Pemrograman Populer menurut survey Stackoverflow tahun 2019 [tautan]

fdafda

Belajar dari prinsip dasar

Video di kanal youtube: :https://www.youtube.com/channel/UCf0WB91t8Ky6AuYcQV0CcLw/playlists

Daftar Slide: https://fpcv.cs.columbia.edu/Monographs

Daftar Slide

Ethernet frame mengandung CRC di bagian belakangnya. Di kebanyakan NIC (Network Interface Card), CRC dari ethernet ini tidak dikirim ke software aplikasi. Jika terjadi kesalahan pada CRC, maka frame tersebut dianggap rusak, jadi tidak dikirim sama sekali.

CRC di ethernet frame tidak muncul di wireshark, karena sudah dipotong di NIC

Referensi: https://osqa-ask.wireshark.org/questions/20862/how-to-display-the-packets-crc-in-the-gui-and-how-to-edit-crc-with-bad-value/

Paket IPv4 outgoing biasanya berisi checksum header 0000. Checksum ini akan diisi oleh hardware di layer fisik. Tujuannya untuk mengurangi beban komputasi di CPU. Checksum 0000 ini dianggap kesalahan oleh WireShark. Untuk tidak menampilkan pesan kesalahan, kita dapat disable pengecekan checksum IPv4. Default setting wireshark adalah tidak mengecek checksum di header IPv4.

Prosedur mengaktifkan/menonaktifkan header checksump IPv4 dapat dilihat di artikel https://packetlife.net/blog/2008/aug/23/disabling-checksum-validation-wireshark/

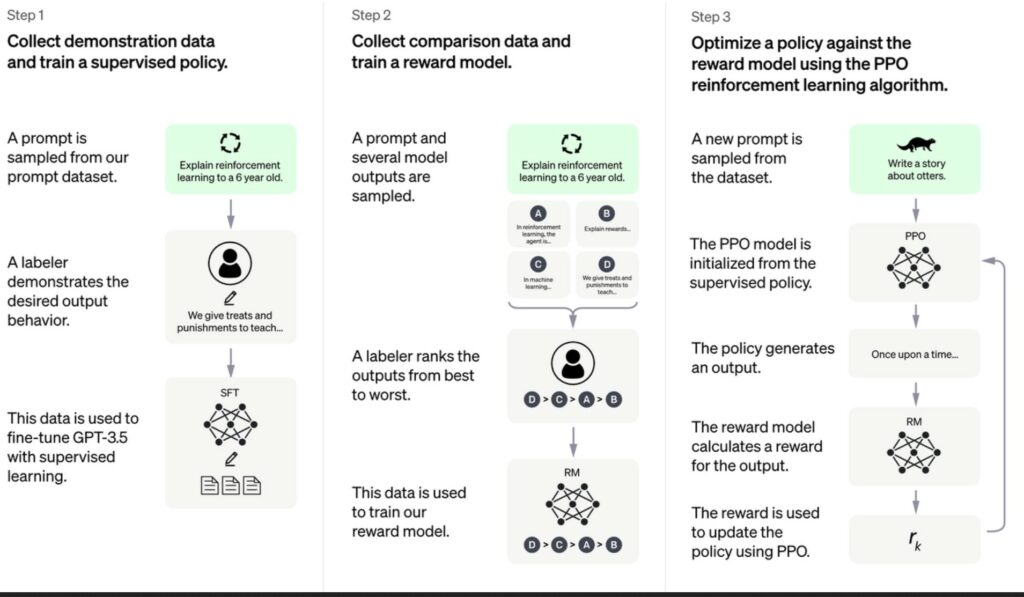

Sistem basis data perlu tersambung dengan aplikasi yang menggunakan data di basis data tersebut. Aplikasi ini dapat menjadi sebagai jalur serangan ke suatu basis data.

Berikut ini mekanisme serangan melalui aplikasi:

Berikut ini ilustrasi hubungan antara server aplikasi dengan server basis data.

Server aplikasi dan server server database dapat berada di server terpisah maupun di server yang sama.

Berikut ini komponen-komponen pada aplikasi berbasis teknologi web

Database berfungsi menyimpan data yang sifatnya non-volatile atau persisten.

Aplikasi berfungsi mengakses dan memanimulasi data di database. Contoh aplikasi ini dibuat dengan bahasa PHP, Java, Python dan sebagainya. Biasanya ada library khusus di masing-masing bahasa pemrograman itu sebagai konektor ke database.

Web Server berfungsi menampilkan data dari aplikasi sesuai dengan format HTML. Contoh web server ini misalnya Apache web server.

Web Client berfungsi menampilkan data dari web server ke pengguna. Contoh web browser ini misalnya Firefox, Chrome, Safari, dan sebagainya.

Berikut ini contoh kebocoran username & password karena mengakses database dari command line.

Perintah login mysql:

mysql -uusername –ppassword

Perintah itu akan kelihatan pada process list Linux dengan perintah ps –aux:

waskita@downloader:~ % ps aux | grep mysql

waskita 39543 0.0 0.1 32296 4588 0 I+ 1:52PM 0:00.01 mysql -uroot -ppassword

waskita 39554 0.0 0.0 18804 1872 1 S+ 1:53PM 0:00.00 grep mysql

Hal ini menjadi masalah kalau server yang dipakai adalah server dengan banyak user. Solusinya adalah tidak mengetik password dari command line, tapi diketik ketika diminta oleh aplikasi mysql client.

Aplikasi dapat berisi username dan password untuk mengakses database. Jika kode aplikasi ini bocor, maka akses ke database menjadi terbuka.

Reverse Engineer application software dapat dilakukan dengan berbagai cara:

Deployment aplikasi:

Solusi menghindari reverse engineering adalah sebagai berikut:

The main obfuscation categories are as follows:

Contoh

http://example.com/show.php?bugid=1234

Hasil query SQL ke database

SELECT * FROM Bugs

WHERE bug_id = $_GET[‘bugid’]

user input

Contoh URL:

http://example.com/show.php?bugid=1234 OR TRUE

Hasil Query SQL:

SELECT * FROM Bugs

WHERE bug_id = 1234 OR TRUE

WORSE SQL INJECTION (1)

URL

http://example.com/changepass.php?acctid=1234 &pass=xyzzy

Hasil query SQL ke database

UPDATE Accounts

SET password = SHA2(‘$password’)

WHERE account_id = $account_id

URL:

http://example.com/changepass.php?acctid=1234 OR TRUE &pass=xyzzy’), admin=(‘1

Hasil query SQL:

UPDATE Accounts

SET password = SHA2(‘xyzzy’), admin=(‘1’)

WHERE account_id = 1234 OR TRUE

Catatan

•admin=(‘1’) -> mengubah akun administrator

•OR TRUE -> mengubah password semua akun

https://xkcd.com/327/Exploits of a Mom